前言

最近做的一个实验,需要获取链路接口的实时信息,比如带宽,流量统计等等。起初,我打算从openflow协议中的计数器入手,openflow交换机对每一个流维护一个计数器,控制器可以从这些计数器上查询每条链路的实时流量信息。随着网络规模增大,流量增加时,对计数器管理会变得越来越消耗系统资源,如Floodlight FAQ所提到对控制器而言这样的监控很难准确的,所以就否定了在控制器上实现流量监控的想法,转而考虑通过第三方平台监控每条链路的实时流量信息。sflow可以提供周期性的网络接口统计采样和数据包采样,能够提供各接口的流量信息,且几乎不会对被统计设备造成任何负担,管理成本极低。sflow的部署分为两部分:sflow agent和sflow collector。sflow agent内嵌入网络设备中获取设备的实时信息并封装成sflow报文发送给sflow collector。sflow collector汇总后得出统计数据。初次使用sflow监控流量,做了一个ddos防御的实验。

实验环境

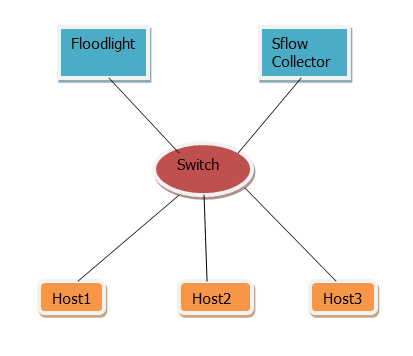

本次实验是在一台物理主机上完成实验拓扑,控制器部署和sflow部署。通过mininet模拟一个switch,三台host。控制器使用Floodlight。由于mininet已经部署了sflow agent,所以只需要部署sflow collector。

实验拓扑如下图:

sflow官网推荐了几款sflow软件如sflow-trend,sflow-rt等,这里我选择的是sflow-rt,安装sflow-rt很简单。

1.首先,下载官方压缩包

2.然后解压安装:

$tar -zxvf sflow.tar.gz |

在ovs交换机上还要配置sflow agent,输入以下命令:

$sudo ovs-vsctl -- --id=@sflow create sflow agent=eth0 target=\"192.168.2.233:6343\" header=128 sampling=10 polling=1 -- set bridge s1 sflow=@sflow |

注意:agent是要监听的网卡,这个网卡一定要能监听到我们所需的交换机的流量,target是sflow collector所在的ip地址,bridge设定需要监听的交换机。

实验原理

sflow-rt统计到的每个接口的流量信息,我们可以通过sflow-rt的rest api获取json数据并对json数据进行解析获得。对解析到的数据进行判断分析后即可实施策略。本次实验原理如下:

1.首先对sflow-rt进行配置,设定metric=ddos,并设定它的阈值,当监测到的流量超过这个阈值时即判断为ddos;

定义地址组:

curl -H "Content-Type:application/json" -X PUT --data "{external:['0.0.0.0/0'], internal:['10.0.0.0/8']}" http://localhost:8008/group/json |

定义流:

curl -H "Content-Type:application/json" -X PUT --data "{keys:'ipsource,ipdestination', value:'frames', filter:'sourcegroup=external&destinationgroup=internal'}" http://localhost:8008/flow/incoming/json |

定义阈值:

curl -H "Content-Type:application/json" -X PUT --data "{metric:'ddos', value:1000}" http://localhost:8008/threshold/incoming/json |

2.若判断为ddos,即调用Floodlight的staticflowentrypusher对ddos攻击包进行丢弃;

由于sflow获取的的openflow信息是使用snmp中定义的ifindex对各接口进行标记,而openflow有它自己的标记方式,所以应该对openflow端口号和ifindex端口号进行映射。本次实验采用nodejs作为应用语言。

实验结果

本次实验ddos攻击采取host1向host2泛洪的方式。命令如下:

mininet>h1 ping -f h2 |

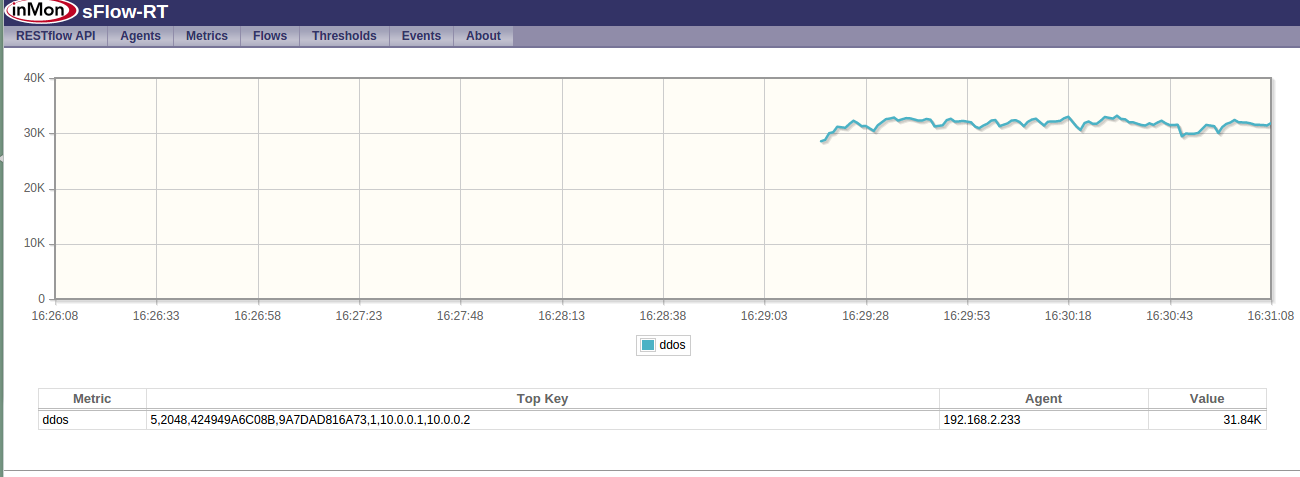

运行ddos防御应用前:

我们可以看到,未运行ddos防御应用时,h1向h2泛洪的数据包达到了大约每秒30k个包。

接下来运行ddos防御应用:

nodejs ddosm.js |

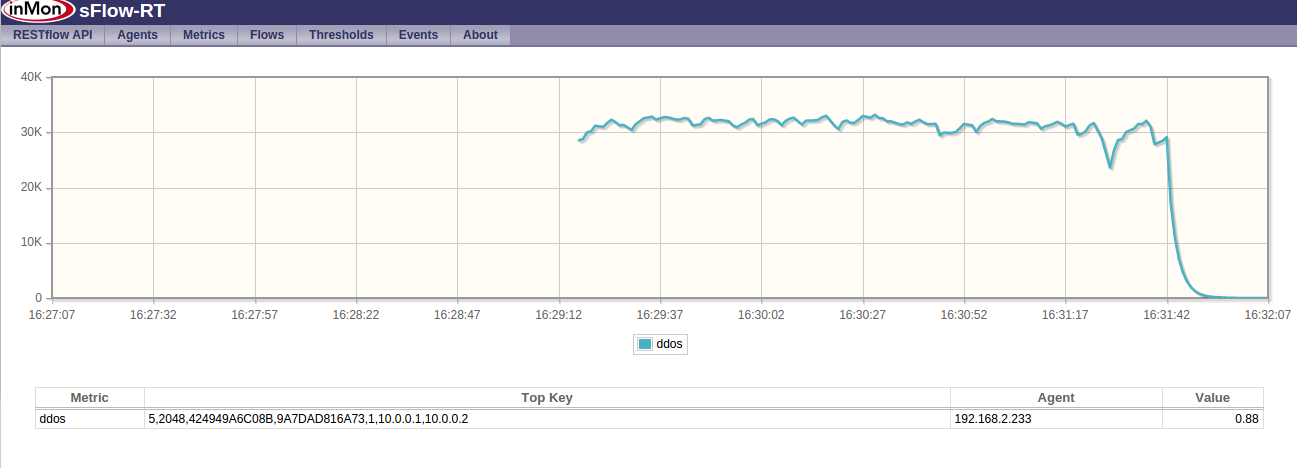

运行ddos防御应用后:

可以看出,运行ddos防御应用后,h1向h2泛洪的包迅速被完全的丢弃了。

总结

写这篇文主要目的不是介绍怎么写应用,而是对sflow性能的一个展示。流量监控是sdn中很重要的一环,我们在获取各个接口的实时信息后,可以实现很多的服务,比如负载均衡,QOS,流量工程等。这也是我初次尝试sflow,还有很多不解的地方,我的想法是,做好sflow与控制器的交互,完善流量监控的功能,为以后的各种服务提供帮助。

参考网站:sflow官博

DDOS源码参考:DDOS源码

个人分析,欢迎指正,若转载请注明出处!